《Zero Days》,第66届柏林电影节金熊奖提名影片,讲述了在网络安全领域引发“地震”的一件事——震网病毒(Stuxnet)。

2010年,震网病毒爆发,源起于伊朗核危机无法以政治手段解决,而由美国和以色列展开的一场针对伊朗核计划的网络攻击活动。导演Alex Gibney之所以拍摄这样一部纪录片,是因为这并非一场普通的网络攻击。

作为世界上首个专门针对工业控制系统(ICS)编写的席卷全球工业界的破坏性病毒,它造成的破坏力和影响巨大。很多人虽知道震网病毒,但也许难以想象,当网络病毒一旦对经济运行和社会秩序稳定带来影响时,它到底有多可怕?《Zero Days》带给我们更多深刻思考。

有媒体将震网病毒形容为“潘多拉的魔盒”,的确,当一个病毒将它的攻击之手伸向一个国家的基础设施时,它带来的灾难即开始被释放了出来。

特别是现在正在发生的一切,IT与OT(Operational Technology)开启的融合一体化进程,进一步将网络攻击引发的社会危害性放大开来。

IT/OT融合,需弥补安全短板

2015年12月,乌克兰电网遭受攻击,导致140万名居民大停电,报修电话线路遭受阻塞,引发民众恐慌;2018年8月,台积电因勒索病毒导致多个半导体工厂停产,损失超10亿元;2019年3月,委内瑞拉全国23个州中的18个州电力供应中断,停电造成部分地区供水、通讯、公共交通瘫痪,这背后同样有网络攻击的影子。

ICS病毒不断发展,致使针对关键基础设施的攻击愈演愈烈,且危害巨大。根据美国工业控制系统网络紧急响应小组ICS-CERT的统计报告,过去的2018年就记录了超过114个ICS安全事件。工控系统攻击往往把安全威胁从虚拟世界带到现实世界,当它对人的生命安全和社会稳定带来影响时,这也就是它的恐怖和可怕之处。

并且,随着工业互联网的推进,在进行数字化改造的同时,也一定会带来工控安全风险的增加。因为以前的OT系统专有、封闭,安全攻击有较高的门槛;而现在的OT系统逐渐演变为开放的硬件体系和开放的协议体系,显然降低了安全攻击的成本和门槛。

在Fortinet技术总监张略看来,OT与IT的融合让以前完全隔离和各自专用的两者紧密连接在了一起,以智能制造举例来说,在闭环生产环境中从客户下单到柔性制造到快速反应一定需要OT与IT的融合。然而在这过程中,也就让新环境的系统安全漏洞和缺陷更容易被病毒所利用,从而给数据采集与监视控制系统(SCADA)等工业设施带来了更大的攻击面。

然而纵观国内制造业生产网普遍现状来看,安全形势不容乐观。这包括,缺乏主动阻止外部恶意攻击和发现与阻挡高级可持续性攻击的能力,易造成OT网络瞬间瘫痪;因历史原因,OT网系统、版本老旧,漏洞多等问题存在较高的安全和管理风险点等。

那么,伴随工业互联网的推进,该如何补上工控安全这块短板?

Fortinet发布工控安全整体解决方案

等保2.0正式实施,其中明确将工控安全纳入基本要求,例如在通用要求里面提出在边界控制访问策略以及新型攻击行为检测方面的规范,在扩展要求中明确了工业控制系统在对外边界处需要采用单向隔离技术以及控制非法外联等一系列要求。

根据OT安全普遍现状和政策要求,Fortinet提出整体安全建议,包括制定备份和恢复计划、使用多层次深度防御、持续保持软件更新并及时打补丁、将网络分段到不同的安全区域中,以及建立并实施权限分配和特权管理等等。

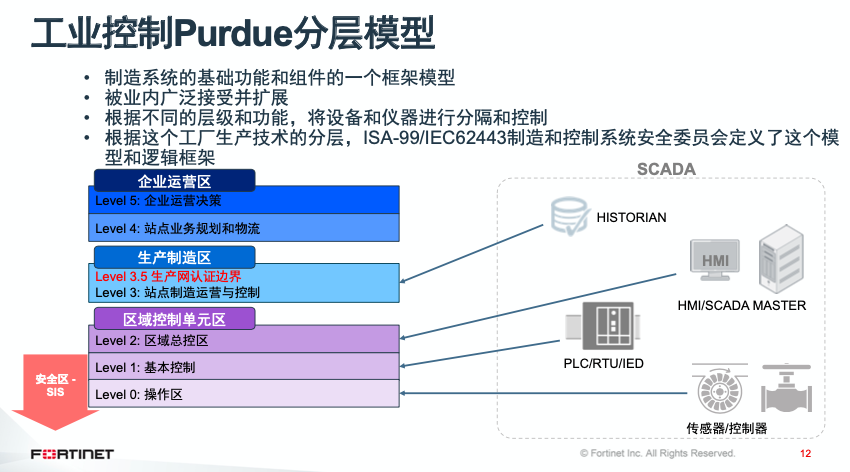

基于此,Fortinet提出基于Fortinet Security Fabric的工控风险管理框架。ISA-99/IEC62443制造和控制系统安全委员会定义了工业控制Purdue分层模型,被业内广泛接受。张略表示,“Fortinet将自身的参考架构应用于工业控制Purdue模型,能够在仪表总线网络、流程控制局域网、区域总控网络、生产区域、企业环境等不同层面构建安全控制能力与分段安全保护。”

通过对企业运营区安全域划分与设计,例如代表生产区域的红区、研发安全区的黄区、广域网接入的绿区以及外联网、访客的蓝区,制定出不同的隔离和访问控制策略,Fortinet Security Fabric的风险管理框架能够在不同场景下提供高适应性的安全能力。

这包括:针对已知威胁的可见性和分段保护;异常检测和响应;OT Security Fabric自动化联动;攻击欺骗等。以攻击欺骗举例,FortiDeceptor作为一个轻量级的,专门针对OT网络的蜜罐,可以快速创建一个伪造的“迷宫网络”,以在攻击真正造成损害之前进行遏制。

此外,在OT安全设备方面,与IT安全的差异化还体现在传统设备并不适应工业环境,例如不支持工控协议、不适应物理环境、不满足高可靠性、不匹配运维要求等。Fortinet破除了这些痛点,不仅提供了满足工控安全严苛环境、满足工业标准和合规性的软硬件设计,还在符合工业环境需求之外,能够在封闭网络下进行更新,从而提供最新和最全面的防护能力。

最近,Fortinet发布了工业防火墙FortiGate Rugged系列产品。该防火墙是专门针对工业工况环境加固的多合一安全设备,其满足了工业标准的耐用性、支持主流工业控制协议识别和威胁防御、支持多种主流工业自动化制造商的产品,并且拥有强大的管理系统。

张略强调,“Fortinet对于威胁检测的精准度,已经得到国际第三方的认可,对于工业协议中我们的识别率、防护率、误报率都是处于业界的第一线阵营。”

此外,因为OT安全是相比于IT安全更复杂的场景,因此依靠某一家厂商免于威胁并不现实,这需要一套体系建设与精心集成的解决方案来对抗风险。Fortinet拥有国际化视野和经验,这又体现在了它的优势之处。

增强OT安全能力离不开生态体系

张略指出,Fortinet致力于通过Fortinet Security Fabric安全架构中不断扩大生态伙伴并协同保护OT环境。

近日,Fortinet的长期合作伙伴Nozomi与新加入的三个合作伙伴--RAD,Indegy和SecurityMatters,加入了Fortinet合作伙伴体系。以Nozomi举例来说,它是工业控制领域中的网络安全领导者,覆盖了绝大多数工业控制平台,并提供实时的网络安全和系统运行状况可视化信息。

源自于Fortinet Security Fabric安全架构提供的开放性与集成平台安全解决方案,Fortinet与四家OT专业公司携手,扩大了OT客户可用的解决方案范围,并进一步增强了OT网络安全防护能力。

当然,整体看OT安全部署的现状来说,保守仍是普遍的现实,毕竟在工业控制系统运行中,稳定、可用性是排在第一位的。

面对此类需求,Fortinet提供了循序渐进的安全部署方式,张略指出,“Fortinet会采取旁路监测方式切入,这样不会对业务生产带来影响,旁路监测以报警开始,慢慢演变为客户有信心进行阻断式安全部署。”

有的企业对OT安全部署持谨慎态度,其实对大部分企业来说,安全意识不足仍是面临的主要问题,这也由长期以来工控系统的特点所影响。不过随着工业互联网的演进和政策推动,这一现状也慢慢得到改观。

而对于Fortinet来说,作为以往主要投入在IT安全的公司,逐渐向OT安全渗透也不难理解,因为其保护的是企业整个生产生命周期的安全。而随着OT/IT的融合,Fortinet的安全能力自然延伸过来,无论是通过生态体系的扩展,还是针对OT环境设计的专用解决方案,以在IT安全领域的深入积累,Fortinet为OT网络提供安全解决方案顺理成章,并且有独有的优势。